Operational Technology (OT) si puo considerare hardware e software che rileva o provoca un cambiamento, attraverso il monitoraggio e/o il controllo diretto di apparecchiature industriali, in asset, processi ed eventi.

Questa è la definizione ampiamente accettata di OT e tali ambienti esistono da molto tempo. Sono passati quasi 50 anni da quando i protocolli modbus e i sistemi scada sono stati inventati e adottati da molte industrie e produttori in tutto il mondo.

La sicurezza è sempre stata una preoccupazione per le aziende a livello periferico. L'accesso a fabbriche, impianti, stazioni e sale di controllo è generalmente regolato con la gestione degli accessi fisici e questo è bastato fino a quando Internet non ha trasformato il modo in cui il mondo è connesso.

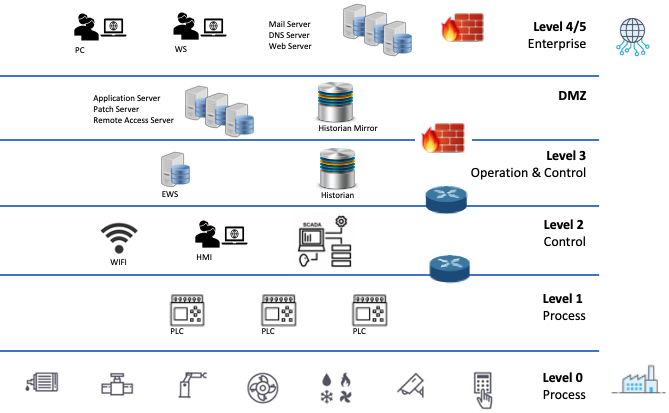

Nel 1990 è stata sviluppata un'architettura di riferimento aziendale per i sistemi di controllo industriale chiamata Purdue Model (sviluppata da Theodore J. Williams e membri di un Consortium della Purdue University).

Il Modello Purdue a più livelli è simile a molte architetture a più livelli utilizzate negli ambienti IT:

Sicuro, giusto?

Potremmo pensare che sia un ambiente sicuro. Saremmo in errore. Il motivo è che pochissime aziendeadottano questo modello in maniera completa e anche quando lo adottano gli attacchi informatici rimangono una minaccia.

Sfortunatamente, SCADA e PLC sono sistemi legacy con funzionalità di sicurezza scarse o assenti. Sono stati adattati al TCP ma sono intrinsecamente insicuri. Inoltre, alcuni livelli del Modello Purdue sono inesistenti in molti settori e/o gestiti da subappaltatori con esperienza limitata di sicurezza informatica.

Molte aziende operano con rischio con bassa gestione dei rischi di attacchi informatici che potrebbe causare scompiglio in qualsiasi momento.

Ogni giorno si verificano violazioni della sicurezza non segnalate e gli attacchi sono facili da preparare per i Criminali Informatici Organizzati (OCC) ovunque il modello Purdue non sia implementato correttamente.

La Soluzione

Teleconsys ha studiato il problema con più clienti e ha scoperto che un passaggio fondamentale per riottenere il controllo completo dell'ambiente OT è l'Asset Discovery & Vulnerability Assessment.

Asset Discovery

Le risorse utilizzate in fabbriche, centrali elettriche, siti sussidiari, sottostazioni, uffici regionali e sale di controllo possono essere invisibili anche alle organizzazioni più avanzate. I sistemi PLC e SCADA, le workstation e persino i server in posizioni remote possono passare inosservati.

Le aziende non possono difendere beni di cui non sanno l'esistenza, il che mette a rischio molte di esse.

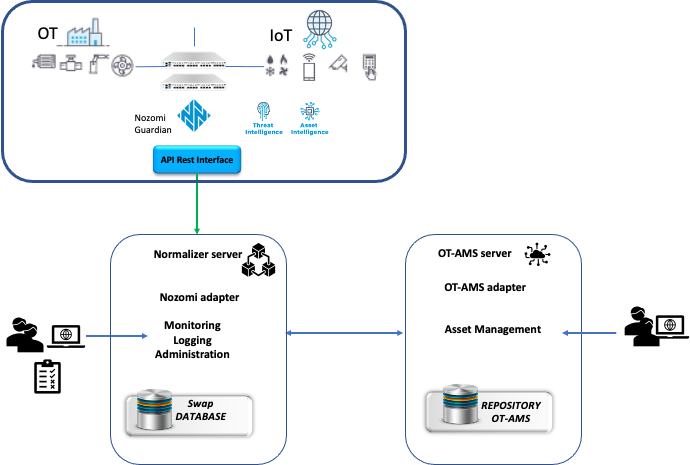

Teleconsys in collaborazione con Nozomi Networks, leader nella sicurezza e visibilità OT e IoT, ha elaborato una soluzione basata su Nozomi Guardian e un'applicazione (OT-AMS) per le seguenti funzionalità:

- Scopre le risorse

- Crea inventari di asset

- Gestisce i cicli di vita delle risorse

- Valuta l'utilizzo delle risorse

Vulnerability Assessment

L'appliance Nozomi Guardian offre, tra le altre funzionalità, 3 tipi di servizi di valutazione:

- CVE per asset identificati (IT, OT e IoT)

- Identificazione dell'esposizione alla minaccia

- Tracciamento degli accessi dal mondo esterno con avvisi di anomalia

How it works

L'applicazione Teleconsys OT-AMS (OT Asset Management Security) è progettata per raccogliere le risorse scoperte da Nozomi e/o altri sistemi e arricchirle con informazioni sui contratti, organigrammi, licenze, flussi di lavoro del ciclo di vita e altro ancora.

OT-AMS raccoglie anche le risorse da sistemi esterni se sono disponibili API e/o file di dati CSV con informazioni preliminari sulle risorse.

Panoramica dell'architettura della soluzione:

Il futuro?

Teleconsys sta sviluppando l'applicazione OT-AMS in un pacchetto GRC completo per i settori OT/IoT utilizzando il paradigma Aggregate-Correlate-Prioritize.

Che tu sia un produttore locale o una multinazionale, la sicurezza è essenziale. Se vuoi parlare di rischi e discutere di come tali rischi possono essere eliminati o ridotti al minimo, pianifica una chiamata.

Per fissare un appuntamento con il nostro specialista OT contatta:

Giada Apicella.